د. الياس ميشال الشويري

الهجمات السيبرانية باتت جزءًا لا يتجزأ من الحروب الحديثة، حيث أصبحت تستهدف البنية التحتية التكنولوجية وحتى الأنظمة التقليدية التي كانت تُعتبر سابقًا آمنة. من بين هذه الأنظمة، أجهزة Pager واللاسلكي، التي تعتمد على موجات الراديو، وكانت تُستخدم بشكل واسع كوسيلة اتصال موثوق بها في المناطق الحساسة أو العمليات السرية. مع تطوّر التقنيات السيبرانية، بات من الممكن استهداف هذه الأجهزة والتلاعب بها عن بُعد، ممّا يسلّط الضوء على أهمية تطوير استراتيجيات الحماية.

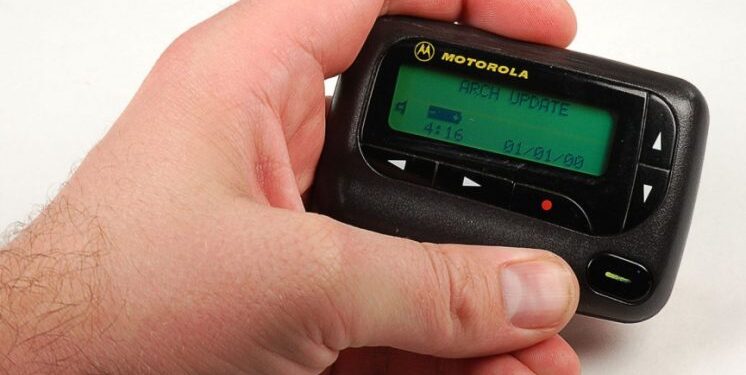

1-ماهيّة أجهزة Pager واللاسلكي واستخداماتها:

-أجهزةPager :هي أنظمة اتصال تقليدية تُستخدم لإرسال رسائل نصية قصيرة من جهاز إرسال إلى جهاز استقبال عبر موجات الراديو. تُستخدم هذه الأجهزة بشكل رئيسي عندما تكون الحاجة إلى التواصل الفوري، وهي توفّر طريقة بديلة للاتصال بعيدًا عن شبكات الهاتف المحمول أو الإنترنت. على الرغم من أنها قد تبدو قديمة الطراز، إلا أن Pagerتظّل ذات أهمية استراتيجية لأنها تعمل بشكل مستقل عن الأنظمة المألوفة التي يمكن اختراقها بسهولة عبر الإنترنت.

-أجهزة اللاسلكي: تعتمد على تردّدات الراديو للتواصل الصوتي بين أطراف متعددة. تُستخدم بشكل واسع في القطاعات الأمنية والعسكرية والبيئات التي تحتاج إلى اتصالات فورية وغير متصلة بالإنترنت. تعتبر هذه الأجهزة مفيدة لأنها لا تعتمد على أي بنية تحتية، ممّا يجعلها أكثر مرونة في البيئات المعزولة أو الميدانية.

2-ماهيّة الهجوم السيبراني على أجهزة Pager واللاسلكي: الهجوم السيبراني على أجهزة Pagerواللاسلكي يستهدف نقاط الضعف في الأنظمة التي تعتمد على موجات الراديو. الهدف من هذا الهجوم قد يتراوح بين تعطيل الاتصالات، التجسّس على المعلومات الحساسة، أو حتى التسبّب في أضرار مادية للأجهزة. يمكن تقسيم هذا الهجوم إلى عدة مراحل رئيسية:

- اعتراض الإشارات الراديوية: تعتمد الهجمات السيبرانية على القدرة على اعتراض الإشارات المرسلة بين أجهزة Pager أو اللاسلكي. من خلال استخدام تقنيات متقدّمة، يمكن للمهاجمين اعتراض وفك تشفير الإشارات، ثم فهم المعلومات المرسلة بين الأطراف.

ب-تحليل الإشارات وفك التشفير: بمجرّد اعتراض الإشارات، يتّم تحليل البيانات التي تحتويها هذه الإشارات. تتضمّن هذه العملية محاولة لفك تشفير المعلومات إن كانت مشفرّة، ممّا يسمح للمهاجم بفهم محتوى الرسائل أو الحصول على معلومات سرية.

ج-استغلال الثغرات في الأنظمة المدمجة: تعتمد أجهزة Pager واللاسلكي على أنظمة مدمجة للتحكّم في وظائفها. يمكن للمهاجم استغلال الثغرات الموجودة في هذه الأنظمة لتغيير وظائف الجهاز أو التلاعب به. في بعض الحالات، قد يؤدّي هذا التلاعب إلى تعطيل الجهاز بالكامل أو تحويله إلى أداة تخريبية.

د-إرسال إشارات مضلّلة أو مدمّرة: بعد فهم نمط الاتصال وتحديد الثغرات، يمكن للمهاجم إرسال إشارات مضلّلة أو مدمّرة إلى أجهزة Pager أو اللاسلكي، ما يؤدّي إلى تعطيلها أو حتى تفجيرها. هذه الإشارات قد تكون مصمّمة لاستغلال أخطاء برمجية في الأجهزة أو التلاعب بإشارات الراديو.

3-كيفية تنفيذ الهجوم السيبراني على أجهزة Pager واللاسلكي:

أ-التجسّس الإلكتروني (SIGINT): تُعّد عملية اعتراض الإشارات الراديوية جزءًا من مجال أوسع يُعرف بـ الاستخبارات الإشارية .(SIGINT) من خلال تقنيات التنصّت على موجات الراديو، يمكن للمهاجمين اعتراض الإشارات المرسلة واستغلالها. تتطلّب هذه العملية استخدام هوائيات متقدّمة وأجهزة استقبال قادرة على التقاط تردّدات الراديو البعيدة وتحليلها.

ب-التحليل والتلاعب بالإشارات: بعد اعتراض الإشارات، يتّم تحليلها باستخدام برمجيات خاصة تفّك شفرة الرسائل وتحدّد نقاط الضعف في النظام. في حال كانت الإشارات مشفّرة، يتّم استخدام تقنيات لفك التشفير بهدف الوصول إلى محتوى الرسائل المرسلة.

ج-استغلال الأنظمة المدمجة: أجهزة Pager واللاسلكي تعتمد على أنظمة برمجية مدمجة تتحكّم في عملها. عندما يتّم استغلال الثغرات في هذه الأنظمة، يمكن للمهاجم السيطرة على الجهاز أو تغييره ليقوم بوظائف غير متوقّعة. هذا قد يشمل إرسال رسائل خاطئة، تعطيل الجهاز، أو حتى تدميره.

د-الهجمات الفيزيائية السيبرانية: تُعرف الهجمات التي تستهدف الأنظمة الفيزيائية عبر الفضاء السيبراني باسم الهجمات الفيزيائية السيبرانية. في هذه الحالة، يتّم إرسال إشارات موجّهة إلى الجهاز، قد تؤدّي إلى تعطيله أو تدميره من خلال التلاعب بمكوناته الداخلية. هذه الهجمات تعتبر جزءًا متقدمًا من الحرب السيبرانية.

4-التأثيرات الاستراتيجية للهجمات على أجهزة Pager واللاسلكي:

أ-تعطيل الاتصالات: الهجمات السيبرانية على أجهزة الاتصال التقليدية مثل Pager واللاسلكي تؤدّي إلى شل أنظمة الاتصال بين الأفراد أو الجماعات المستهدفة. هذا التعطيل قد يؤدي إلى فشل في تنفيذ المهام أو إرباك القيادات الميدانية التي تعتمد على هذه الأجهزة للتنسيق.

ب-التجسّس على المعلومات الحسّاسة: اعتراض الإشارات وتحليلها يسمح للجهات المهاجمة بجمع معلومات استخباراتية حسّاسة. في حالات الصراعات العسكرية أو الأمنية، يمكن أن تُستخدم هذه المعلومات لاستهداف الأفراد أو تعطيل العمليات الميدانية.

د-التأثير النفسي: نجاح الهجمات السيبرانية على أجهزة الاتصالات التقليدية قد يولّد شعورًا بعدم الأمان لدى مستخدمي هذه الأنظمة. فحتّى الأنظمة التي كانت تُعتبر آمنة وغير معرّضة للاختراق باتت الآن مهدّدة، ممّا قد يؤدّي إلى تغيير في استراتيجيات الاتصال وتبنّي تقنيات أكثر تعقيدًا.

5-تحدّيات الحماية من الهجمات السيبرانية على أجهزة Pager واللاسلكي:

أ-صعوبة تحديث الأنظمة القديمة: أحد التحديات الرئيسية هو أن الأجهزة التقليدية مثل Pager واللاسلكي قديمة جدًا ولا تحتوي على التحديثات الأمنية اللازمة لحمايتها من الهجمات الحديثة. هذا يجعل من الصعب تأمين هذه الأجهزة دون استبدالها بأنظمة أحدث.

ب-التعقيدات التقنية: الهجمات التي تعتمد على موجات الراديو تتطلّب قدرات تقنية متقدّمة للتنصّت وتحليل الإشارات. الدفاع ضد هذا النوع من الهجمات يحتاج إلى تطوير تقنيات تشفير قويّة أو استخدام ترددات غير قابلة للاعتراض بسهولة.

ج-الحاجة إلى تقنيات بديلة: مع تزايد الهجمات السيبرانية، قد تحتاج الجهّات التي تعتمد على هذه الأجهزة، إلى تبنّي تقنيات اتصال جديدة تعتمد على أنظمة مشفرة ومعقدة، مثل الاتصالات عبر الأقمار الصناعية أو الشبكات الخاصة الافتراضية (VPN).

الخاتمة

الهجمات السيبرانية على أجهزة Pager واللاسلكي تسلّط الضوء على ضعف الأنظمة التقليدية أمام التقنيات السيبرانية المتقدّمة. على الرغم من كون هذه الأجهزة قديمة نسبياً، إلا أن الاعتماد عليها في بيئات معزولة أو ميدانية يجعلها أهدافًا رئيسية للهجمات السيبرانية. تحتاج الجهّات التي تستخدم هذه الأجهزة إلى تطوير استراتيجيات حماية متقدّمة، بما في ذلك تحديث التكنولوجيا القديمة وتبنّي أنظمة اتصالات أكثر تعقيدًا. مع تزايد استخدام الهجمات السيبرانية كجزء من الحروب الحديثة، أصبح من الضروري تعزيز الوعي بضعف الأنظمة التقليدية وتأمينها ضد التهديدات المتزايدة.